Утверждаю

Заместитель Министра

здравоохранения

Российской Федерации

П.С.ПУГАЧЕВ

5 апреля 2021 г.

Согласовано

Директор Департамента

цифрового развития

и информационных технологий

Министерства здравоохранения

Российской Федерации

В.В.ВАНЬКОВ

5 апреля 2021 г.

НАЦИОНАЛЬНЫЙ ПРОЕКТ "ЗДРАВООХРАНЕНИЕ"

ФЕДЕРАЛЬНЫЙ ПРОЕКТ

"СОЗДАНИЕ ЕДИНОГО ЦИФРОВОГО КОНТУРА В ЗДРАВООХРАНЕНИИ

НА ОСНОВЕ ЕДИНОЙ ГОСУДАРСТВЕННОЙ ИНФОРМАЦИОННОЙ

СИСТЕМЫ В СФЕРЕ ЗДРАВООХРАНЕНИЯ (ЕГИСЗ)"

МЕТОДИЧЕСКИЕ РЕКОМЕНДАЦИИ

ПО КАТЕГОРИРОВАНИЮ ОБЪЕКТОВ КРИТИЧЕСКОЙ ИНФОРМАЦИОННОЙ

ИНФРАСТРУКТУРЫ СФЕРЫ ЗДРАВООХРАНЕНИЯ

ВЕРСИЯ 1.0

Настоящие методические рекомендации согласованы ФСТЭК России (письмо от 14.10.2020 N 240/82/1904дсп).

1. ВВЕДЕНИЕ

1. Все организации, осуществляющие деятельность в сфере охраны здоровья (далее - организации сферы здравоохранения), которым на праве собственности, аренды или ином законном основании принадлежат информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления, являются субъектами критической информационной инфраструктуры.

Для целей категорирования объектов критической информационной инфраструктуры под "иным законным основанием" понимается передача прав пользования информационными системами, информационно-телекоммуникационными сетями, автоматизированными системами управления на основании правовых актов или решений собственника без передачи права собственности на них. Например, на основании договора безвозмездного пользования <1>, договора на право хозяйственного ведения <2>, договора на право оперативного управления <3>.

--------------------------------

<1> ГК РФ, ст. 689.

<2> ГК РФ, ст. 294.

<3> ГК РФ, ст. 296.

В соответствии с требованиями законодательства Российской Федерации, организации сферы здравоохранения как субъекты критической информационной инфраструктуры должны установить соответствие принадлежащих им объектов критической информационной инфраструктуры критериям значимости и показателям их значений.

2. Настоящие методические рекомендации содержат рекомендации по отнесению информационных систем, информационно-телекоммуникационных сетей, автоматизированных систем управления организаций сферы здравоохранения к объектам критической информационной инфраструктуры, включению объектов критической информационной инфраструктуры в Перечень объектов критической информационной инфраструктуры с последующим установлением одной из категорий значимости объектов критической информационной инфраструктуры либо принятием решения об отсутствии оснований для их отнесения к значимым объектам критической информационной инфраструктуры.

3. Настоящие методические рекомендации описывают и детализируют типовую процедуру категорирования объектов критической информационной инфраструктуры организаций сферы здравоохранения в соответствии с критериями, установленными постановлением Правительства Российской Федерации от 08.02.2018 N 127, применительно к организациям сферы здравоохранения.

Перечень основных нормативных правовых актов, использованных при разработке настоящих методических рекомендаций, приведен в Приложении 2.

Перечень организаций сферы здравоохранения, на которые распространяется область действия настоящих методических рекомендаций, приведен в Приложении 3.

Примеры информационных систем, информационно-телекоммуникационных сетей и автоматизированных систем управления, функционирующих в сфере здравоохранения, приведены в Приложении 4.

4. Настоящие методические рекомендации применяются субъектами критической информационной инфраструктуры для:

- определения состава бизнес-процессов <4> в рамках видов деятельности организации сферы здравоохранения и выявления критических управленческих, технологических, производственных, финансово-экономических и иных бизнес-процессов организации сферы здравоохранения, нарушение или прекращение которых может привести к негативным социальным, политическим, экономическим, экологическим последствиям, последствиям для обеспечения обороны страны, безопасности государства и правопорядка;

--------------------------------

<4> В настоящих методических рекомендациях применяется термин "бизнес-процесс", аналогичный определению "процесс" из постановления Правительства Российской Федерации от 08.02.2018 г. N 127.

- определения информационных систем, автоматизированных систем управления и информационно-телекоммуникационных сетей, которые обрабатывают информацию, необходимую для обеспечения критических процессов, или осуществляют управление, контроль или мониторинг критических процессов организации сферы здравоохранения;

- формирования перечня объектов критической информационной инфраструктуры организации сферы здравоохранения, подлежащих категорированию;

- оценки для каждого объекта критической информационной инфраструктуры организации сферы здравоохранения масштаба возможных последствий в случае возникновения компьютерных инцидентов;

- присвоения каждому из объектов критической информационной инфраструктуры организации сферы здравоохранения одной из категорий значимости либо принятия решения об отсутствии необходимости присвоения ему одной из категорий значимости;

- подготовки сведений о результатах присвоения объекту критической информационной инфраструктуры организации сферы здравоохранения одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий для направления в федеральный орган исполнительной власти, уполномоченный в области обеспечения безопасности критической информационной инфраструктуры (ФСТЭК России).

5. Настоящие методические рекомендации носят рекомендательный характер и применяются наряду с методическими документами, определяющими порядок категорирования объектов критической информационной инфраструктуры, разработанными органом исполнительной власти, уполномоченным в области обеспечения безопасности критической информационной инфраструктуры (ФСТЭК России), а также исполнительными органами государственной власти субъектов Российской Федерации в сфере охраны здоровья.

6. Для целей настоящих методических рекомендаций используются термины и определения, установленные законодательством Российской Федерации о безопасности критической информационной инфраструктуры и национальными стандартами в области защиты информации. Основные термины, определения и сокращения, используемые в настоящих методических рекомендациях, приведены в Приложении 1.

7. Категорирование объектов критической информационной инфраструктуры осуществляется постоянно действующей комиссией по категорированию, создаваемой в организации сферы здравоохранения. При создании постоянно действующей комиссии по категорированию и определении порядка направления в ФСТЭК России сведений необходимо руководствоваться пунктами 11 - 13, 15 - 18 Правил категорирования объектов критической информационной инфраструктуры Российской Федерации, утвержденных постановлением Правительства Российской Федерации от 08.02.2018 N 127.

Рекомендации по формированию постоянно действующей комиссии по категорированию объектов критической информационной инфраструктуры организации сферы здравоохранения приведены в Приложении 5.

2. ОПИСАНИЕ ПРОЦЕДУРЫ КАТЕГОРИРОВАНИЯ ОБЪЕКТОВ КИИ

2.1. Общие положения

8. Процедура категорирования объектов критической информационной инфраструктуры осуществляется на основании и в соответствии с федеральным законом <5>, а также Правилами категорирования объектов критической информационной инфраструктуры Российской Федерации <6> и Перечнем показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений, утвержденными постановлением Правительства Российской Федерации от 08.02.2018 N 127.

--------------------------------

<5> Федеральный закон "О безопасности критической информационной инфраструктуры Российской Федерации" от 26.07.2017 N 187-ФЗ, ст. 7.

<6> Постановление Правительства Российской Федерации от 08.02.2018 N 127.

9. Категорированию подлежат ИС, ИТКС, АСУ, которые обеспечивают управленческие, технологические, производственные, финансово-экономические и (или) иные критические бизнес-процессы в рамках выполнения функций (полномочий) или осуществления видов деятельности организации сферы здравоохранения.

10. В ходе процедуры категорирования ИС, ИТКС, АСУ необходимо проанализировать и оценить критичность всех возможных бизнес-процессов, реализуемых организацией сферы здравоохранения.

11. Принятие решения об отсутствии необходимости присвоения категории какой-либо ИС, ИТКС, АСУ организации сферы здравоохранения должно быть основано на результатах оценки их влияния на нарушение или прекращение критического бизнес-процесса, приводящее к негативным социальным, политическим, экономическим, экологическим последствиям, последствиям для обеспечения обороны страны, безопасности государства и правопорядка в соответствии с настоящими методическими рекомендациями.

Если ИС, ИТКС, АСУ организации сферы здравоохранения отнесены к объектам КИИ, но не соответствуют критериям значимости, показателям этих критериев и их значениям, таким ИС, ИТКС, АСУ не присваивается ни одна из категорий.

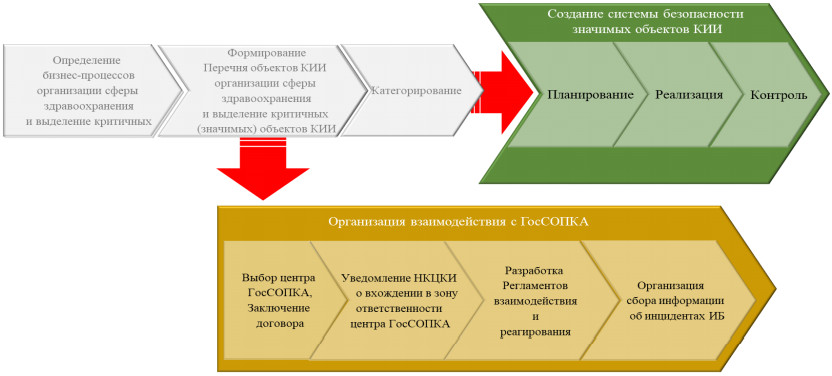

12. Процедура категорирования ИС, ИТКС, АСУ, имеющихся в организации сферы здравоохранения, включает следующие процессы:

- определение управленческих, технологических, производственных, финансово-экономических и (или) иных бизнес-процессов, присутствующих в организации сферы здравоохранения, и выделение из них критических;

- определение и формирование Перечня объектов КИИ, подлежащих категорированию, и выделение критических объектов КИИ организации сферы здравоохранения;

- присвоение каждому объекту КИИ одной из категорий значимости либо принятие решения об отсутствии необходимости присвоения им одной из категорий значимости.

Состав процессов, осуществляемых при категорировании ИС, ИТКС, АСУ организации сферы здравоохранения, и их содержание приведены в Приложении 6.

2.2. Определение бизнес-процессов

13. Определение бизнес-процессов в деятельности организации сферы здравоохранения и выделение среди них критических предполагает проведение анализа всех управленческих, технологических, производственных, финансово-экономических и (или) иных бизнес-процессов организации сферы здравоохранения.

14. Определение бизнес-процессов в деятельности организации сферы здравоохранения включает следующие этапы:

- составление Реестра всех управленческих, технологических, производственных, финансово-экономических и (или) иных бизнес-процессов организации сферы здравоохранения;

- высокоуровневую оценку негативных последствий от нарушения бизнес-процессов в деятельности организации сферы здравоохранения (оценка критичности бизнес-процессов);

- формирование Перечня критических бизнес-процессов в деятельности организации сферы здравоохранения.

Этапы определения бизнес-процессов организации сферы здравоохранения и их содержание приведены в Приложении 6.

2.3. Составление Реестра бизнес-процессов

15. На этапе составления Реестра оценка критичности бизнес-процессов организации сферы здравоохранения и их влияния на возможные последствия от нарушения бизнес-процесса по критериям, определенным постановлением Правительства РФ от 08.02.2018 N 127, не проводится.

16. Для составления Реестра бизнес-процессов организации сферы здравоохранения проводится выявление и описание всех его управленческих, технологических, производственных, финансово-экономических и (или) иных бизнес-процессов.

17. На основании учредительных документов, Положения об организации сферы здравоохранения, имеющихся описаний существующих бизнес-процессов, выбранные бизнес-процессы уточняются.

При необходимости, бизнес-процессы, не характерные для данной организации сферы здравоохранения, исключаются из Реестра и добавляются специфические бизнес-процессы, выполняемые организацией сферы здравоохранения.

18. Результаты определения и описания бизнес-процессов организации сферы здравоохранения фиксируются в описательной части Реестра бизнес-процессов организации сферы здравоохранения. Форма Реестра бизнес-процессов организации сферы здравоохранения и пример ее заполнения приведены в Приложении 7.

19. Реестр бизнес-процессов подписывается Председателем постоянно действующей комиссии по категорированию и утверждается руководителем организации сферы здравоохранения.

2.4. Оценка критичности бизнес-процессов

2.4.1. Допущения и ограничения

20. При проведении высокоуровневой оценки возможных последствий от нарушения бизнес-процесса организации сферы здравоохранения не оцениваются количественные показатели критериев значимости, а дается их качественная оценка.

21. Оценка критичности бизнес-процессов организации сферы здравоохранения с точки зрения влияния на прекращение или нарушение функционирования объектов обеспечения жизнедеятельности населения <7>, транспортной инфраструктуры <8>, сетей связи <9>, а также, в дальнейшем, расчет этих показателей значимости для объектов КИИ организации сферы здравоохранения не проводится, так как бизнес-процессы организаций сферы здравоохранения не задействованы:

--------------------------------

<7> Перечень показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений. п. 2, (утв. постановлением Правительства РФ от 08.02.2018 г. N 127).

<8> Перечень показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений. п. 3, (утв. постановлением Правительства РФ от 08.02.2018 г. N 127).

<9> Перечень показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений. п. 4, (утв. постановлением Правительства РФ от 08.02.2018 г. N 127).

- в управлении объектами обеспечения жизнедеятельности населения, транспортной инфраструктуры, сетей связи, контроле или мониторинге и эксплуатации таких объектов;

- в обеспечении бесперебойного функционирования объектов обеспечения жизнедеятельности населения, транспортной инфраструктуры, сетей связи;

- в поддержании качества функционирования объектов обеспечения жизнедеятельности населения, транспортной инфраструктуры, сетей связи.

22. Оценка критичности бизнес-процессов организации сферы здравоохранения с точки зрения экономической значимости <10> проводится исключительно для организаций сферы здравоохранения, имеющих организационно-правовую форму "государственное унитарное предприятие".

--------------------------------

<10> Перечень показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений. п. 8, (утв. постановлением Правительства РФ от 08.02.2018 г. N 127).

23. Оценка критичности бизнес-процессов и дальнейший расчет показателей значимости для объектов КИИ с точки зрения экономической значимости <11> для организаций сферы здравоохранения иных организационно-правовых форм не проводится, так как такие организации сферы здравоохранения не являются государственными корпорациями, государственными компаниями, стратегическими акционерными обществами <12>, стратегическими предприятиями <13>, у которых возможно снижение уровня дохода (с учетом налога на добавленную стоимость, акцизов и иных обязательных платежей).

--------------------------------

<11> Перечень показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений. п. 8, (утв. постановлением Правительства РФ от 08.02.2018 г. N 127).

<12> Указ Президента РФ от 04.08.2004 N 1009 "Об утверждении перечня стратегических предприятий и стратегических акционерных обществ".

<13> Распоряжение Правительства РФ от 20.08.2009 N 1226-р "Об утверждении перечня стратегических предприятий и организаций".

24. Оценка критичности бизнес-процессов организации сферы здравоохранения с точки зрения возникновения ущерба бюджетам Российской Федерации, оцениваемого в снижении выплат (отчислений) в бюджеты Российской Федерации <14>, а также, в дальнейшем, расчет таких показателей значимости для объектов КИИ организации сферы здравоохранения, не проводится, если организация сферы здравоохранения применяет нулевую ставку по налогу на прибыль <15> и (или) оказывает медицинские услуги, освобождаемые от налогообложения <16>.

--------------------------------

<14> Перечень показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений. п. 9, (утв. постановлением Правительства РФ от 08.02.2018 г. N 127).

<15> При выполнении условий, перечисленных в ст. 284.1 НК РФ.

<16> Ст. 149 НК РФ.

25. Оценка критичности бизнес-процессов организации сферы здравоохранения с точки зрения влияния на прекращение или нарушение проведения клиентами операций по банковским счетам и (или) без открытия банковского счета <17>, а также, в дальнейшем, расчет таких показателей значимости для объектов КИИ организации сферы здравоохранения, не проводится, так как организации сферы здравоохранения не осуществляют для клиентов операции по банковским счетам и (или) без открытия банковского счета и не являются в соответствии с законодательством Российской Федерации системно значимой кредитной организацией, оператором услуг платежной инфраструктуры системно и (или) социально значимых платежных систем или системно значимой инфраструктурной организацией финансового рынка <18>.

--------------------------------

<17> Перечень показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений. п. 10, (утв. постановлением Правительства РФ от 08.02.2018 г. N 127).

<18> Федеральный закон "О национальной платежной системе" от 27.06.2011 N 161-ФЗ.

26. Оценка критичности бизнес-процессов организации сферы здравоохранения, за исключением организаций сферы здравоохранения, использующих в своей деятельности источники ионизирующего излучения, с точки зрения экологической значимости <19>, а также, в дальнейшем, расчет таких показателей значимости для объектов КИИ организации сферы здравоохранения, не проводится, так как организации сферы здравоохранения, не использующие в своей деятельности источники ионизирующего излучения, не относятся к опасным производственным объектам <20>, нарушение функционирования которых может привести к авариям, инцидентам или катастрофам, влияющим на ухудшение качества воды в поверхностных водоемах, обусловленное сбросами загрязняющих веществ, повышение уровня вредных загрязняющих веществ, в том числе радиоактивных веществ, в атмосфере, ухудшение состояния земель в результате выбросов или сбросов загрязняющих веществ или иных вредных воздействий <21>.

--------------------------------

<19> Перечень показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений. п. 11, (утв. постановлением Правительства РФ от 08.02.2018 г. N 127).

<20> Федеральный закон от 21.07.1997 N 116-ФЗ "О промышленной безопасности опасных производственных объектов".

<21> Перечень показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений. примечание 5, (утв. постановлением Правительства РФ от 08.02.2018 г. N 127).

27. Оценка критичности бизнес-процессов организации сферы здравоохранения с точки зрения значимости для обеспечения обороны страны, безопасности государства и правопорядка <22>, а также, в дальнейшем, расчет таких показателей значимости для объектов КИИ организации сферы здравоохранения, не проводится, так как бизнес-процессы организации сферы здравоохранения не могут повлиять на прекращение или нарушение функционирования пункта управления (ситуационного центра) государственных органов власти или государственной корпорации, информационных систем в области обеспечения обороны страны, безопасности государства и правопорядка, снижение показателей государственного оборонного заказа.

--------------------------------

<22> Перечень показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений. п. п. 12, 13, 14, (утв. постановлением Правительства РФ от 08.02.2018 г. N 127).

28. Допущения и ограничения, приведенные в разделе 2.4.1 настоящих методических рекомендаций, могут быть использованы для обоснования неприменимости того или иного критерия значимости для бизнес-процесса организации сферы здравоохранения.

2.4.2. Критерии оценки критичности бизнес-процессов

29. При проведении оценки необходимо учитывать, что любой бизнес-процесс организации сферы здравоохранения может быть как полностью автоматизирован, так и частично <23>. Неавтоматизированная (ручное управление) часть должна рассматриваться как составляющая оцениваемого бизнес-процесса, позволяющая исключить или снизить масштаб возможных негативных последствий, приводящих к нарушению или прекращению выполнения организацией сферы здравоохранения установленных функций (полномочий).

--------------------------------

<23> Полностью неавтоматизированные бизнес-процессы не рассматриваются, так как они выходят из-под юрисдикции Федерального закона N 187-ФЗ "О безопасности критической информационной инфраструктуры Российской Федерации" (ст. 1).

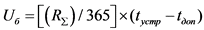

30. При оценке критичности бизнес-процесса с точки зрения социальной значимости оценивается влияние бизнес-процесса организации сферы здравоохранения на возможный ущерб, причиняемый жизни или здоровью людей, а также максимальное время отсутствия доступа к государственной услуге для получателей такой услуги.

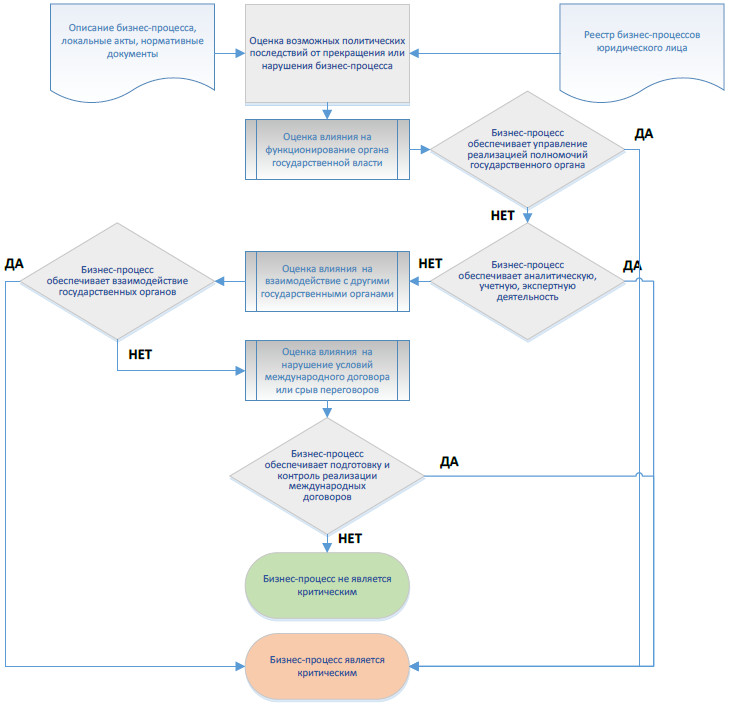

31. При оценке критичности бизнес-процесса с точки зрения политической значимости оценивается влияние бизнес-процесса организации сферы здравоохранения на возможность причинения ущерба интересам Российской Федерации в вопросах внутренней и внешней политики.

32. При оценке критичности бизнес-процесса с точки зрения экономической значимости оценивается влияние бизнес-процесса организации сферы здравоохранения на возможность причинения прямого и косвенного ущерба государственному унитарному предприятию.

33. Бизнес-процесс организации сферы здравоохранения считается критическим, если в ходе оценки возможных последствий от его нарушения установлено, что он задействован и оказывает влияние хотя бы по одному критерию, определенному постановлением Правительства РФ от 08.02.2018 N 127.

Критерии влияния (задействованности) бизнес-процессов организации сферы здравоохранения на показатели возможных последствий приведены в разделе I Справочных материалов по оценке критичности бизнес-процессов организации сферы здравоохранения Приложения 8.

2.4.3. Порядок оценки критичности бизнес-процессов

34. На этом этапе проводится оценка возможного негативного влияния последствий от нарушения бизнес-процесса организации сферы здравоохранения по показателям, определенным постановлением Правительства РФ от 08.02.2018 N 127.

35. Используя результаты определения и описания бизнес-процессов в деятельности организации сферы здравоохранения, зафиксированные в описательной части Реестра бизнес-процессов организации сферы здравоохранения проводятся обоснование критичности бизнес-процессов организации сферы здравоохранения, проводящей категорирование объектов КИИ и оценка возможного негативного влияния последствий от нарушения бизнес-процесса. Такая оценка проводится с использованием Алгоритмов оценки значимости бизнес-процесса, приведенных в разделе II Справочных материалов по оценке критичности бизнес-процессов организации сферы здравоохранения (Приложение 8), для следующих показателей, определенных постановлением Правительства РФ от 08.02.2018 N 127:

- социальная значимость (способность причинить ущерб жизни и здоровью людей; способность привести к нарушению максимального времени отсутствия доступа в оказании государственных услуг);

- политическая значимость (способность оказывать влияние на функционирование органа государственной власти <24>);

--------------------------------

<24> В контексте настоящих методических рекомендаций, если это специально не оговорено, под органом государственной власти подразумеваются федеральные органы государственной власти, органы государственной власти субъекта Российской Федерации или города федерального значения.

- экономическая значимость (способность оказывать влияние на возможность причинения прямого и косвенного ущерба государственному унитарному предприятию).

При этом бизнес-процесс организации сферы здравоохранения считается способным причинить ущерб жизни и здоровью людей, если он задействован (обеспечивает) в управлении или обеспечении работоспособности механизмов и устройств, нарушение функционирования которых может привести:

- к авариям, катастрофам с человеческими жертвами;

- к бактериологическому, радиационному или химическому заражению;

- к отключению приборов, обеспечивающих жизненно важные функции организма;

- к нарушению технологий производства и хранения фармацевтической и медицинской продукции;

- к иным последствиям, пагубно влияющим на жизнь и здоровье людей.

Бизнес-процесс организации сферы здравоохранения считается способным привести к отсутствию доступа в оказании государственных услуг, если он задействован:

- в управлении, контроле или мониторинге и поддержании бесперебойного функционирования элементов инфраструктуры доступа к государственной услуге;

- в аналитической, экспертной, учетной деятельности, необходимой для обеспечения функционирования государственных органов власти, оказывающих государственные услуги;

- в обеспечении взаимодействия государственных органов власти, оказывающих государственные услуги.

Бизнес-процесс организации сферы здравоохранения считается оказывающим влияние на функционирование органа государственной власти, если он задействован:

- в аналитической, экспертной, учетной деятельности, необходимой для принятия управленческих решений органом государственной власти;

- в управлении, контроле или мониторинге и поддержании бесперебойного функционирования элементов инфраструктуры взаимодействия органов государственной власти;

- в управлении, контроле или мониторинге и поддержании бесперебойного функционирования элементов инфраструктуры оповещения населения о чрезвычайных ситуациях;

- в поддержании бесперебойного функционирования элементов системы управления, необходимой для реализации возложенных на орган государственной власти полномочий.

Бизнес-процесс организации сферы здравоохранения считается оказывающим влияние на возможность причинения прямого и косвенного ущерба государственному унитарному предприятию, если он задействован:

- в аналитической, экспертной, учетной деятельности, необходимой для принятия управленческих решений руководством государственного унитарного предприятия;

- в обеспечении взаимодействия с организациями кредитно-финансовой сферы, включая страховые компании, биржи, банки, казначейство, налоговые органы.

Для обоснования неприменимости для таких бизнес-процессов остальных показателей, определенных постановлением Правительства РФ от 08.02.2018 N 127, используется раздел "Допущения и ограничения" настоящих методических рекомендаций.

36. В случае если осуществление критического бизнес-процесса организации сферы здравоохранения зависит от осуществления иных критических бизнес-процессов, оценка проводится исходя из совокупного масштаба возможных последствий от нарушения или прекращения функционирования всех выполняемых критических бизнес-процессов.

37. Результаты оценки критичности бизнес-процессов в деятельности организации сферы здравоохранения фиксируются в разделе оценки критичности Реестра бизнес-процессов организации сферы здравоохранения (Приложение 7).

2.4.4. Формирование Перечня критических бизнес-процессов

38. После оценки критичности бизнес-процессов в деятельности организации сферы здравоохранения, из Реестра исключаются бизнес-процессы, которые не являются критическими, и формируется описательная часть Перечня критических бизнес-процессов организации сферы здравоохранения. Форма Перечня критических бизнес-процессов организации сферы здравоохранения представлена в Приложении 9.

2.5. Описание процесса "Определение и формирование Перечня объектов КИИ"

39. Процесс формирования Перечня объектов КИИ организации сферы здравоохранения и выделения критических включает следующие этапы:

- ревизия и составление Перечня ИС, ИТКС, АСУ организации сферы здравоохранения;

- оценка задействованности и влияния ИС, ИТКС, АСУ в управлении, контроле и мониторинге критических бизнес-процессов организации сферы здравоохранения;

- формирование Перечня потенциально значимых объектов КИИ организации сферы здравоохранения (Перечня объектов КИИ, подлежащих категорированию).

Состав и содержание этапов процесса формирования Перечня объектов КИИ организации сферы здравоохранения и выделения критических приведен в Приложении 6.

2.6. Ревизия систем, имеющихся в организации сферы здравоохранения

40. В качестве источника получения сведений о наличии в организации сферы здравоохранения на праве собственности, аренды или на ином законном основании ИС, ИТКС, АСУ могут быть использованы:

- сведения из федеральной государственной информационной системы учета информационных систем, создаваемых и приобретаемых за счет средств федерального бюджета и бюджетов государственных внебюджетных фондов <25> и аналогичных информационных систем учета субъектов Российской Федерации;

--------------------------------

<25> Постановление Правительства РФ от 26.06.2012 N 644 "О федеральной государственной информационной системе учета информационных систем, создаваемых и приобретаемых за счет средств федерального бюджета и бюджетов государственных внебюджетных фондов".

- договоры на разработку и внедрение в организации сферы здравоохранения ИС, ИТКС, АСУ;

- локальные нормативные акты организации сферы здравоохранения, определяющие порядок использования ИС, ИТКС, АСУ;

- локальные нормативные акты о вводе ИС, ИТКС, АСУ организации сферы здравоохранения в эксплуатацию;

- данные бухгалтерского учета организации сферы здравоохранения по разделу "основные средства";

- данные бухгалтерского учета организации сферы здравоохранения по разделу "нематериальные активы";

- проектная документация на ИС, ИТКС, АСУ организации сферы здравоохранения;

- данные управленческого учета в подразделении организации сферы здравоохранения, отвечающем за применение информационных технологий и обслуживание средств автоматизации.

41. Результаты ревизии ИС, ИТКС, АСУ организации сферы здравоохранения фиксируются в Реестре ИС, ИТКС, АСУ, имеющихся в организации сферы здравоохранения на праве собственности, аренды или на ином законном основании (Приложение 10).

42. Реестр ИС, ИТКС, АСУ, имеющихся в организации сферы здравоохранения на праве собственности, аренды или на ином законном основании, подписывается Председателем постоянно действующей комиссии по категорированию и утверждается руководителем организации сферы здравоохранения.

2.7. Оценка задействованности ИС, ИТКС, АСУ в бизнес-процессах

43. Оценка задействованности и влияния ИС, ИТКС, АСУ, которые обрабатывают информацию, необходимую для обеспечения критических бизнес-процессов организации сферы здравоохранения, и (или) осуществляют управление, контроль или мониторинг критических бизнес-процессов организации сферы здравоохранения, должна проводиться применительно к каждой ИС, ИТКС, АСУ, указанной в Реестре ИС, ИТКС, АСУ, имеющихся в организации сферы здравоохранения на праве собственности, аренды или на ином законном основании. Для каждой такой системы должна быть проведена оценка:

- их задействованности в обработке информации, необходимой для обеспечения критических бизнес-процессов организации сферы здравоохранения, и (или) осуществлении управления, контроля или мониторинга критических бизнес-процессов организации сферы здравоохранения;

- их существенного влияния на нарушение или прекращение критического бизнес-процесса организации сферы здравоохранения, приводящего к негативным социальным, политическим, экономическим, последствиям.

44. Информационная система (ИС) считается задействованной в реализации критического бизнес-процесса организации сферы здравоохранения, если она предназначена для хранения, поиска и обработки информации, необходимой для выполнения основных функций критического бизнес-процесса, либо осуществляет управление, контроль или мониторинг критических бизнес-процессов, либо автоматизирует выполнение бизнес-процессов (технологических операций) и обеспечивает хотя бы одну из следующих функций бизнес-процесса:

- функцию интерпретации данных, заключающуюся в определении смысла данных;

- функцию диагностики оборудования, включающую обнаружение неисправности и отклонений от нормы при выполнении основных функций бизнес-процесса;

- функцию мониторинга интерпретации данных в реальном времени и сигнализации о выходе тех или иных параметров бизнес-процесса за допустимые пределы;

- функцию прогнозирования последствий для бизнес-процесса событий или явлений на основании анализа имеющихся данных;

- функцию планирования действий объектов, выполняющих основные функции бизнес-процесса;

- функцию управления, заключающуюся в поддержании установленного режима деятельности при выполнении бизнес-процесса;

- функцию поддержки принятия решений, заключающуюся в обеспечении необходимой информацией и рекомендациями.

45. Автоматизированная система управления (АСУ) считается задействованной в реализации критического бизнес-процесса организации сферы здравоохранения, если она предназначена для поддержания установленных режимов технологического процесса, реализуемого бизнес-процессом, за счет контроля и изменения технологических параметров, выдачи команд на исполнительные механизмы и визуального отображения данных о производственном процессе и состоянии технологического оборудования, предупреждения аварийных ситуаций, анализа контролируемых значений, стабилизации режимных параметров и технологических показателей и обеспечивает хотя бы одну из следующих функций бизнес-процесса:

- функцию контроля параметров технологического процесса, реализуемого бизнес-процессом;

- функцию мониторинга соответствия параметров процесса допустимым значениям, информирования персонала при возникновении несоответствий и сигнализации наступления предаварийных и аварийных ситуаций, фиксации времени отклонения параметров процесса за допустимые пределы (автоматическая), регистрации параметров и записи аварийных и предаварийных ситуаций;

- функцию диагностики оборудования, в том числе, диагностики исправности функционирования самой АСУ;

- функцию управления, контроля или мониторинга технологического или производственного оборудования (исполнительными устройствами) и производимых им процессов, исключения рисков простоев и сбоев работы оборудования.

46. Информационно-телекоммуникационная сеть (ИТКС) считается задействованной в реализации критического бизнес-процесса организации сферы здравоохранения, если она предназначена для предоставления единого информационного пространства взаимодействия отдельных территориально-распределенных подсистем, реализующих бизнес-процесс организации сферы здравоохранения, и обеспечивает хотя бы одну из следующих функций бизнес-процесса:

- функцию управления и координирования, заключающуюся в администрировании единого информационного пространства и в достижении согласований между различными элементами ИТКС путем установления наиболее рациональных внутренних и внешних связей;

- функцию интеграции информационных ресурсов территориально-распределенных систем;

- функцию обмена информацией (электронная почта, документооборот, обмен сообщениями, передача данных) и предоставления доступа к источникам информации;

- функцию мониторинга, заключающуюся в непрерывном наблюдении, анализе, оценке функционирования ИТКС.

47. При оценке существенного влияния ИС, ИТКС, АСУ на нарушение или прекращение критического бизнес-процесса организации сферы здравоохранения учитывается уровень автоматизации функций бизнес-процесса:

- полная автоматизация - реализация бизнес-процесса организации сферы здравоохранения невозможна без участия ИС, ИТКС, АСУ;

- дублирующая автоматизация - бизнес-процесс организации сферы здравоохранения имеет альтернативные (в том числе не автоматизированные) системы управления и обеспечения функций бизнес-процесса.

ИС, ИТКС, АСУ считается оказывающей существенное влияние на нарушение или прекращение критического бизнес-процесса организации сферы здравоохранения, если его реализация невозможна без участия ИС, ИТКС, АСУ, и отсутствуют альтернативные (не автоматизированные) системы управления и обеспечения функций бизнес-процесса.

ИС, ИТКС, АСУ считается не оказывающей существенного влияния на нарушение или прекращение критического бизнес-процесса организации сферы здравоохранения, если имеется возможность своевременного обнаружения нарушения штатного режима функционирования ИС, ИТКС, АСУ, задействованной в реализации этого бизнес-процесса, и перехода в течение максимально допустимого периода простоя <26> критического бизнес-процесса организации сферы здравоохранения на альтернативные (не автоматизированные) системы управления для обеспечения функций бизнес-процесса.

--------------------------------

<26> Для бизнес-процессов, задействованных в оказании экстренной помощи, tдоп. = 0.

48. В случае, если ИС, ИТКС, АСУ состоит из модулей (подсистем), которые могут обеспечивать относительно самостоятельно функции различных бизнес-процессов организации сферы здравоохранения, оценка может проводиться относительно каждого модуля (подсистемы) отдельно.

49. Алгоритм оценки задействованности и влияния ИС, ИТКС, АСУ на критические бизнес-процессы организации сферы здравоохранения приведен в Приложении 11.

50. Результаты оценки задействованности и влияния ИС, ИТКС, АСУ на критические бизнес-процессы организации сферы здравоохранения фиксируются в оценочной части Перечня критических бизнес-процессов организации сферы здравоохранения (Приложение 8).

2.8. Формирование Перечня потенциально значимых объектов КИИ

2.8.1. Порядок формирования Перечня потенциально значимых объектов КИИ

51. ИС, ИТКС, АСУ считается потенциально значимым объектом КИИ организации сферы здравоохранения, если в результате анализа установлено, что она одновременно задействована в реализации критического бизнес-процесса и оказывает влияние на нарушение или прекращение критического бизнес-процесса.

52. ИС, ИТКС, АСУ не считается потенциально значимым объектом КИИ организации сферы здравоохранения и не требует присвоения одной из категорий значимости, установленной постановлением Правительства РФ от 08.02.2018 N 127, если в результате анализа установлено, что она не задействована в реализации критического бизнес-процесса организации сферы здравоохранения, либо она задействована в реализации критического бизнес-процесса организации сферы здравоохранения, но не оказывает существенного влияния на нарушение или прекращение критического бизнес-процесса.

53. ИС, ИТКС, АСУ, задействованная в реализации критического бизнес-процесса организации сферы здравоохранения, но не оказывающая существенного влияния на нарушение или прекращение критического бизнес-процесса (дублирующая автоматизация) считается объектом КИИ организации сферы здравоохранения без присвоения категории значимости, установленной постановлением Правительства РФ от 08.02.2018 N 127.

54. ИС, ИТКС, АСУ, не задействованная в реализации критического бизнес-процесса, не является объектом КИИ организации сферы здравоохранения.

55. Перечень ИС, ИТКС, АСУ, не требующих присвоения одной из категорий значимости, установленной постановлением Правительства РФ от 08.02.2018 N 127, фиксируется в протоколе работы постоянно действующей комиссии по категорированию.

2.8.2. Согласование Перечня объектов КИИ и отправка в ФСТЭК России

56. На основании заключения об отнесении ИС, ИТКС, АСУ к потенциально значимым объектам КИИ организации сферы здравоохранения формируется и утверждается руководителем организации сферы здравоохранения или уполномоченным лицом Перечень объектов КИИ организации сферы здравоохранения, подлежащих категорированию <27>.

--------------------------------

<27> Информационное сообщение ФСТЭК России от 17.04.2020 N 240/84/611 по вопросам представления перечней объектов критической информационной инфраструктуры, подлежащих категорированию, и направления сведений о результатах присвоения объекту критической информационной инфраструктуры одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий.

57. Форма Перечня объектов КИИ организации сферы здравоохранения, подлежащих категорированию, приведена в Приложении 12.

58. Перечень объектов КИИ организации сферы здравоохранения подлежит согласованию с органами управления государственной и муниципальной системами здравоохранения в части подведомственных им субъектов КИИ.

Согласование осуществляется в произвольной форме. Возможна передача в орган управления государственной или муниципальной системы здравоохранения запроса на согласование Перечня с приложением предварительно заполненной формы Перечня объектов КИИ, подлежащих категорированию, без утверждающей подписи руководителя организации сферы здравоохранения.

В случае получения от органа управления государственной или муниципальной системы здравоохранения замечаний или корректировок Перечня объектов КИИ, подлежащих категорированию, они должны быть рассмотрены постоянно действующей комиссией по категорированию. По результатам рассмотрения принимается решение о пересмотре Перечня объектов КИИ, подлежащих категорированию, и повторному согласованию с органом управления государственной или муниципальной системой здравоохранения. Отметка о согласовании на итоговом перечне, отправляемом в ФСТЭК России, не требуется.

59. Утвержденный руководителем организации сферы здравоохранения или уполномоченным лицом Перечень объектов КИИ организации сферы здравоохранения, подлежащих категорированию, в течение 10 (десяти) рабочих дней с сопроводительным письмом в произвольной форме направляется в ФСТЭК России <28> с приложением на носителе электронной копии Перечня объектов КИИ организации сферы здравоохранения, подлежащих категорированию, в формате *.odt, *.ods. ФСТЭК России рекомендует использовать в качестве носителей CD, DVD-диски или USB-носители. Корреспонденция отправляется в законвертованном виде с приложением двух реестров с печатью организации-отправителя.

--------------------------------

<28> Адрес: Экспедиция ФСТЭК России, 105066, г. Москва, ул. Старая Басманная, д. 17, 8-е управление ФСТЭК России.

Образец сопроводительного письма в ФСТЭК России о направлении Перечня объектов КИИ организации сферы здравоохранения, подлежащих категорированию, приведен в Приложении 17.

2.9. Описание процесса "Категорирование объектов КИИ"

60. Процесс категорирования объектов КИИ организации сферы здравоохранения предполагает проведение расчетов значений критериев значимости объектов КИИ и присвоение в соответствии с полученными результатами одной из категорий значимости или обоснование отсутствия необходимости присвоения объекту КИИ организации сферы здравоохранения категории значимости.

61. Процесс категорирования объектов КИИ организации сферы здравоохранения включает следующие этапы:

- выбор сценария реализации компьютерных атак;

- расчет показателей критериев значимости объектов КИИ организации сферы здравоохранения;

- оформление результатов категорирования объектов КИИ организации сферы здравоохранения.

Состав и содержание этапов процедуры "Категорирование объектов КИИ" приведены в Приложении 6.

2.10. Выбор сценария реализации компьютерных атак

62. Выбор возможного сценария реализации компьютерных атак проводится на основе анализа возможных действий нарушителей в отношении объектов КИИ организации сферы здравоохранения и угроз безопасности информации, которые могут привести к возникновению компьютерных инцидентов. При этом должен быть рассмотрен наихудший сценарий, учитывающий проведение целенаправленных компьютерных атак на потенциально значимые объекты КИИ организации сферы здравоохранения, результатом которых являются прекращение или нарушение выполнения критических бизнес-процессов организации сферы здравоохранения и нанесение максимально возможного ущерба <29>.

--------------------------------

<29> Правила категорирования объектов критической информационной инфраструктуры Российской Федерации, утв. постановлением Правительства РФ от 08.02.2018 г. N 127, п. 14(1).

63. При выборе и оценке наихудшего сценария реализации целенаправленной компьютерной атаки для целей определения категории объекта КИИ организации сферы здравоохранения принятые ранее меры обеспечения безопасности потенциально значимого объекта КИИ организации сферы здравоохранения не учитываются.

64. Наихудший сценарий реализации целенаправленной компьютерной атаки предполагает, что нарушитель имеет:

- мотив совершения целенаправленной компьютерной атаки;

- осведомленность о структурно-функциональных характеристиках и особенностях функционирования ИС, ИТКС, АСУ организации сферы здравоохранения;

- осведомленность о мерах защиты информации, применяемых в ИС, ИТКС, АСУ организации сферы здравоохранения, об используемых алгоритмах, аппаратных и программных средствах;

- возможность использовать методы социальной инженерии для изучения поведения пользователей ИС, ИТКС, АСУ организации сферы здравоохранения и их реакции на поступающие к ним внешние данные;

- возможность получить доступ к программному обеспечению чипсетов (микропрограммам), системному и прикладному программному обеспечению, телекоммуникационному оборудованию и другим программно-техническим средствам ИС, ИТКС, АСУ организации сферы здравоохранения для преднамеренного внесения в них программных закладок;

- возможность получить информацию об уязвимостях путем проведения специальных исследований (в том числе с привлечением специализированных научных организаций) и применения специально разработанных средств для анализа программного обеспечения;

- возможность создания методов и средств реализации компьютерных атак с привлечением специализированных научных организаций и реализации компьютерных атак с применением специально разработанных средств, в том числе обеспечивающих скрытное проникновение в ИС, ИТКС, АСУ организации сферы здравоохранения.

65. Наихудшим сценарием реализации целенаправленной компьютерной атаки признается компьютерная атака, результатом которой для ИС, ИТКС, АСУ организации сферы здравоохранения может быть актуально по крайней мере одно из следующих событий (инцидентов):

- отказ в обслуживании (DoS/DDoS);

- несанкционированный доступ;

- утечка данных (нарушение конфиденциальности);

- модификация (подмена) данных;

- нарушение функционирования технических средств;

- несанкционированное использование вычислительных ресурсов.

Состав возможных событий (инцидентов), которые могут возникнуть в результате реализации наихудшего сценария целенаправленных компьютерных атак и которые необходимо учитывать при оценке значимости объекта КИИ организации сферы здравоохранения применительно к критериям значимости, установленным постановлением Правительства РФ от 08.02.2018 N 127, приведен в Приложении 13.

66. Для событий (инцидентов), которые не могут возникнуть в результате реализации наихудшего сценария целенаправленных компьютерных атак, оценка значимости объекта КИИ организации сферы здравоохранения применительно к критериям значимости, установленным постановлением Правительства РФ от 08.02.2018 N 127, не проводится.

2.11. Расчет показателей критериев значимости объектов КИИ

2.11.1. Порядок расчета критериев значимости объектов КИИ

67. До начала расчета показателей критериев значимости объекта КИИ организации сферы здравоохранения определяется применимость критериев значимости, установленных постановлением Правительства РФ от 08.02.2018 N 127, для оценки значимости ИС, ИТКС, АСУ организаций сферы здравоохранения.

Обоснования неприменимости критериев значимости, установленных постановлением Правительства РФ от 08.02.2018 N 127 для оценки значимости ИС, ИТКС, АСУ организации сферы здравоохранения, приведены в Приложении 14 (для справки).

68. Для показателей критериев значимости объекта КИИ организации сферы здравоохранения, по которым обоснована их неприменимость, расчет показателей критериев значимости не проводится.

69. Расчет показателей критериев значимости объектов КИИ, установленных постановлением Правительства РФ от 08.02.2018 N 127, проводится для каждого возможного события (инцидента), которое может возникнуть в результате реализации наихудшего сценария одной целенаправленной компьютерной атаки <30>.

--------------------------------

<30> Допущение: после ликвидации последствий компьютерной атаки предполагается, что существующая система безопасности объекта КИИ восстановлена и не может быть подвержена другой атаке.

70. Для каждого показателя критериев значимости, для которого установлено более одного значения такого показателя (территория, количество людей), оценка производится по каждому из значений показателя критериев значимости, а категория значимости присваивается по наивысшему значению такого показателя.

71. В случае, если ИС, ИТКС, АСУ организации сферы здравоохранения по одному из показателей критериев значимости отнесена к первой категории, расчет по остальным показателям критериев значимости не проводится.

72. В случае, если ИС, ИТКС, АСУ организации сферы здравоохранения не соответствует ни одному значению показателя критериев значимости, категория значимости объекту КИИ не присваивается.

73. В случае, если функционирование одного объекта КИИ зависит от функционирования другого объекта КИИ, оценка масштаба возможных последствий проводится исходя из предположения о прекращении или нарушении функционирования вследствие компьютерной атаки объекта КИИ, от которого зависит оцениваемый объект.

74. В случае, если ИС, ИТКС, АСУ организации сферы здравоохранения обрабатывают информацию, необходимую для обеспечения нескольких критических бизнес-процессов организации сферы здравоохранения, и (или) осуществляют управление, контроль или мониторинг нескольких критических бизнес-процессов организации сферы здравоохранения, оценка показателей критериев значимости производится для каждого критического бизнес-процесса организации сферы здравоохранения, а категория значимости присваивается по наивысшему значению показателя.

2.11.2. Расчет показателя критерия "Причинение ущерба жизни и здоровью людей"

75. Расчет показателя критерия "Причинение ущерба жизни и здоровью людей <31>" для организации сферы здравоохранения проводится в следующей последовательности:

--------------------------------

<31> Перечень показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений, п. 1, утв. постановлением Правительства РФ от 08.02.2018 N 127.

- на основании регламентов проведения профилактических работ ИС, ИТКС, АСУ, которые обрабатывают информацию, необходимую для обеспечения критических бизнес-процессов организации сферы здравоохранения, и (или) осуществляют управление, контроль или мониторинг таких критических бизнес-процессов, определяется максимально допустимый период простоя (tдоп);

- если время активного использования (задействованности) ИС и АСУ для достижения целей критического бизнес-процесса меньше или равно установленному периоду проведения контроля или мониторинга параметров таких бизнес-процессов (Tк), максимально допустимый период простоя принимается tдоп = 0;

- на основании эксплуатационных, технических, договорных и (или) иных документов определяется время, требуемое для устранения последствий компьютерной атаки (tустр), при отсутствии таких документов используются статистические данные за прошлый пятилетний период, а в случае отсутствия статистических данных за прошлый пятилетний период принимается tустр = 10 суток;

- определяется время, в течение которого при эксплуатации ИС, ИТКС, АСУ, обрабатывающих информацию, необходимую для обеспечения критических бизнес-процессов организации сферы здравоохранения, и (или) осуществляющих управление, контроль или мониторинг таких критических бизнес-процессов, может быть причинен ущерб жизни и здоровью пациентов, и (или) время, в течение которого такие ИС, ИТКС, АСУ могут быть недоступны, (T) по формуле:

T = Tк + tустр - tдоп

- на основании статистических данных <32> либо технической документации на ИС, ИТКС, АСУ, а также рассчитанного времени, в течение которого может быть причинен ущерб жизни и здоровью пациентов, и (или) времени, в течение которого ИС, ИТКС, АСУ могут быть недоступны, (T), определяется максимальное число пациентов, которым может быть причинен ущерб жизни и здоровью и (или) для которых могут быть недоступны ИС, ИТКС, АСУ;

--------------------------------

<32> Приказ Росстата от 30.12.2019 N 830 "Об утверждении форм федерального статистического наблюдения с указаниями по их заполнению для организации министерством здравоохранения Российской Федерации федерального статистического наблюдения в сфере охраны здоровья", Форма N 30.

- полученные данные о максимальном числе пациентов, которым может быть причинен ущерб жизни и здоровью и (или) для которых могут быть недоступны ИС, ИТКС, АСУ организации сферы здравоохранения, сравниваются с показателями, приведенными в пункте 1 Перечня показателей критериев значимости объектов КИИ Российской Федерации и их значений <33>, и делается заключение о присвоении объекту КИИ организации сферы здравоохранения одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий для каждого возможного события (инцидента), которое может возникнуть в результате реализации наихудшего сценария целенаправленной компьютерной атаки.

--------------------------------

<33> Перечень показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений, утв. постановлением Правительства РФ от 08.02.2018 N 127.

2.11.3. Расчет показателя критерия "Отсутствие доступа к государственной услуге"

76. Расчет показателя критерия "Отсутствие доступа к государственной услуге <34>" для организации сферы здравоохранения проводится в следующей последовательности:

--------------------------------

<34> Перечень показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений, п. 5, утв. постановлением Правительства РФ от 08.02.2018 N 127.

- на основании статистических данных за прошлый трехлетний период определяется усредненное время, требуемое для устранения последствий компьютерной атаки (tустр); в случае отсутствия статистических данных за прошлый трехлетний период, время, требуемое для устранения последствий компьютерной атаки, принимается равным минимально допустимому времени, в течение которого государственная услуга может быть недоступна, приведенному в п. 5 Перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений (tустр = 6 часов);

- время, в течение которого государственная услуга может быть недоступна (T) определяется по формуле:

T = tустр

- полученный результат расчета сопоставляется с показателями, приведенными в пункте 5 Перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений, и делается заключение о присвоении объекту КИИ организации сферы здравоохранения одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий для каждого возможного события (инцидента), которое может возникнуть в результате реализации наихудшего сценария одной целенаправленной компьютерной атаки.

2.11.4. Оценка показателя критерия "Прекращение или нарушение функционирования государственного органа в части невыполнения возложенной на него функции"

77. Показатель критерия "Прекращение или нарушение функционирования государственного органа в части невыполнения возложенной на него функции (полномочия)" рассчитывается для федеральных органов власти, органов государственной власти субъектов Российской Федерации в сфере охраны здоровья и оценивается по масштабу органа управления государственной или муниципальной системами здравоохранения в деятельности (функционировании) которого задействованы ИС, ИТКС, АСУ организации сферы здравоохранения.

78. Исходя из масштаба государственного органа власти, указанного в пункте 6 Перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации, делается заключение о присвоении объекту КИИ организации сферы здравоохранения одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий для каждого возможного события (инцидента), которое может возникнуть в результате реализации наихудшего сценария одной целенаправленной компьютерной атаки.

2.11.5. Расчет показателя критерия "Возникновение ущерба субъекту КИИ"

79. Расчет показателя критерия "Возникновение ущерба субъекту критической информационной инфраструктуры <35>" для организаций сферы здравоохранения, имеющих организационно-правовую форму "государственное унитарное предприятие" проводится в следующей последовательности:

--------------------------------

<35> Перечень показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений, п. 9, утв. постановлением Правительства РФ от 08.02.2018 N 127.

- на основании налоговой отчетности и предоставляемых в Федеральную налоговую службу декларациях <36> за предыдущий пятилетний период определяется усредненный суммарный годовой размер выплачиваемых организацией сферы здравоохранения в бюджеты Российской Федерации в соответствии с Налоговым Кодексом Российской Федерации налогов  ;

;

--------------------------------

<36> Приказ ФНС России от 19.10.16 N ММВ-7-3/572@ "Об утверждении формы налоговой декларации по налогу на прибыль организаций, порядка ее заполнения, а также формата представления налоговой декларации по налогу на прибыль организаций в электронной форме.

- на основании сведений управленческого и бухгалтерского учета за прошлый пятилетний период определяется усредненный размер годового дохода (Rгод);

- на основании регламентов проведения профилактических работ ИС, ИТКС, АСУ организации сферы здравоохранения определяется максимально допустимый период простоя (tдоп);

- на основании эксплуатационных, технических, договорных и (или) иных документов определяется время, требуемое для устранения последствий компьютерной атаки (tустр), при отсутствии таких документов используются статистические данные за прошлый пятилетний период, а в случае отсутствия статистических данных за прошлый пятилетний период принимается tустр = 10 суток;

- ущерб организации сферы здравоохранения от компьютерной атаки (Uб) рассчитывается по формуле:

- полученный возможный ущерб организации сферы здравоохранения от компьютерной атаки сопоставляется с показателем усредненного размера годового дохода и определяется показатель возможного ущерба по формуле:

U% = Uб/Rгод

- рассчитанный показатель возможного ущерба организации сферы здравоохранения сопоставляется с показателями, приведенными в пункте 8 Перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений, и делается заключение о присвоении объекту КИИ организации сферы здравоохранения одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий для каждого возможного события (инцидента), которое может возникнуть в результате реализации наихудшего сценария одной целенаправленной компьютерной атаки.

2.11.6. Расчет показателя критерия "Возникновение ущерба бюджетам РФ"

80. Расчет показателя критерия "Возникновение ущерба бюджетам Российской Федерации <37>" для организаций сферы здравоохранения, применяющих нулевую ставку по налогу на прибыль <38> и (или) оказывающих медицинские услуги, освобождаемые от налогообложения <39>, не проводится.

--------------------------------

<37> Перечень показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений, п. 9, утв. постановлением Правительства РФ от 08.02.2018 N 127.

<38> При выполнении условий, перечисленных в ст. 284.1 НК РФ.

<39> Ст. 149 НК РФ.

81. Для организаций сферы здравоохранения, не применяющих нулевую ставку по налогу на прибыль и (или) не оказывающих медицинские услуги, освобождаемые от налогообложения, на основании налоговой отчетности и предоставляемых в Федеральную налоговую службу декларациях <40> за предыдущий трехлетний период определяется усредненный суммарный годовой размер выплачиваемых организацией сферы здравоохранения в бюджеты Российской Федерации налогов  в соответствии с Налоговым Кодексом Российской Федерации.

в соответствии с Налоговым Кодексом Российской Федерации.

--------------------------------

<40> Приказ ФНС России от 19.10.16 N ММВ-7-3/572@ "Об утверждении формы налоговой декларации по налогу на прибыль организаций, порядка ее заполнения, а также формата представления налоговой декларации по налогу на прибыль организаций в электронной форме.

82. Для организаций сферы здравоохранения, для которых усредненный суммарный годовой размер выплачиваемых организацией сферы здравоохранения отчислений в бюджеты Российской Федерации за предыдущий трехлетний период составляет менее 0,001% от прогнозируемого годового дохода федерального бюджета, усредненного за планируемый трехлетний период <41>, расчет показателя критерия "Возникновение ущерба бюджетам Российской Федерации" не проводится, и постоянно действующей комиссией по категорированию принимается решение об отсутствии необходимости присвоения категории значимости объекту КИИ организации сферы здравоохранения.

--------------------------------

<41> Сумма в 21 300,00 млн. руб. составляет 0,001% прогнозируемого годового дохода федерального бюджета, усредненного за планируемый трехлетний период с 2020 по 2022 года. В последующие периоды размер суммы 0,001% прогнозируемого годового дохода федерального бюджета должен быть пересчитан с учетом данных Минфина России и Федерального закона о федеральном бюджете на текущий год.

При этом, в обосновании отсутствия необходимости присвоения категории значимости объекту КИИ организации сферы здравоохранения указывается, что возможное снижение выплат (отчислений) в бюджеты Российской Федерации, осуществляемых субъектом КИИ (организацией сферы здравоохранения), менее 0,001% от прогнозируемого годового дохода федерального бюджета, усредненного за планируемый трехлетний период с 2020 по 2022 года (с представлением соответствующих расчетов).

83. Расчет показателя критерия "Возникновение ущерба бюджетам Российской Федерации" для организаций сферы здравоохранения, не применяющих нулевую ставку по налогу на прибыль и (или) не оказывающих медицинские услуги, освобождаемые от налогообложения, и имеющих усредненный суммарный годовой размер выплачиваемых организацией сферы здравоохранения отчислений в бюджеты Российской Федерации за предыдущий трехлетний период более 0,001% от прогнозируемого годового дохода федерального бюджета, усредненного за планируемый трехлетний период, проводится в следующей последовательности:

- на основании нормативов, установленных в сфере здравоохранения, определяющих период недоступности для оказания услуг, регламентов проведения профилактических работ ИС, ИТКС, АСУ организации сферы здравоохранения определяется максимально допустимый период простоя (tдоп);

- на основании эксплуатационных, технических, договорных и (или) иных документов определяется время, требуемое для устранения последствий компьютерной атаки (tустр), при отсутствии таких документов используются статистические данные за прошлый пятилетний период, а в случае отсутствия статистических данных за прошлый пятилетний период принимается tустр = 10 суток;

- ущерб бюджетам Российской Федерации от компьютерной атаки (Uб) рассчитывается по формуле:

- полученный показатель ущерба бюджетам Российской Федерации от компьютерной атаки сопоставляется с показателем прогнозируемого годового дохода федерального бюджета (R), усредненного за планируемый трехлетний период <42>, и определяется показатель возможного ущерба бюджетам Российской Федерации (U%) по формуле:

--------------------------------

<42> Прогнозируемый годовой доход федерального бюджета, усредненный за период 2020 - 2022 годы с учетом Федерального закона от 02.12.2019 N 380-ФЗ "О федеральном бюджете на 2020 год и на плановый период 2021 и 2022 годов" принимается равным R = 21 300 млрд. руб. Актуальные сведения (законы и законопроекты) о прогнозируемом годовом доходе бюджета Российской Федерации доступны на сайте официального печатного органа Правительства Российской Федерации https://rg.ru или Министерства финансов Российской Федерации https://www.minfin.ru.

U% = Uб/R

- полученный показатель возможного ущерба бюджетам Российской Федерации сопоставляется с показателями, приведенными в пункте 9 Перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений, и делается заключение о присвоении объекту КИИ организации сферы здравоохранения одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий для каждого возможного события (инцидента), которое может возникнуть в результате реализации наихудшего сценария одной целенаправленной компьютерной атаки.

2.11.7. Расчет показателя критерия "Вредные воздействия на окружающую среду"

84. Расчет показателя критерия "Вредные воздействия на окружающую среду <43>" для организации сферы здравоохранения, использующего источники ионизирующего излучения, проводится в следующей последовательности:

--------------------------------

<43> Перечень показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений, п. 11, утв. постановлением Правительства РФ от 08.02.2018 N 127.

- на основании сведений из Единого государственного реестра недвижимости о границе между субъектами Российской Федерации, границе муниципального образования и границе населенного пункта <44>, декларации промышленной безопасности организации сферы здравоохранения, использующей источники ионизирующего излучения, анализа действия поражающих факторов для наиболее опасных по последствиям и вероятных сценариев аварий определяются граница и территория опасной зоны, на которой возможны вредные воздействия на окружающую среду;

--------------------------------

<44> Актуальные сведения о границах о границах инженерной и транспортной инфраструктуры (земли транспорта) доступны на официальном сайте Федеральной службы государственной регистрации, кадастра и картографии или на портале "Госуслуги".

- на основании данных статистических органов о численности населения <45> на начало и конец периода (года) в границах опасной зоны определяется среднеарифметическая численность населения в границах опасной зоны;

--------------------------------

<45> Актуальные сведения о численности населения доступны на официальном сайте Федеральной службы государственной статистики Российской Федерации www.gks.ru.

- полученные данные о границах опасной зоны сравниваются с показателями, приведенными в пункте 11(а) Перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений, и определяется потенциальная категория значимости объекта КИИ организации сферы здравоохранения;

- полученные данные о численности населения в границах опасной зоны сравниваются с показателями, приведенными в пункте 11(б) Перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений, и определяется потенциальная категория значимости объекта КИИ организации сферы здравоохранения;

- из результатов определения потенциальных категорий значимости объекта КИИ организации сферы здравоохранения, полученных по признаку территории (п. 11(а)) и численности населения (п. 11(б)), выбирается наивысшая категория, и делается заключение о присвоении объекту КИИ организации сферы здравоохранения одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий для каждого возможного события (инцидента), которое может возникнуть в результате реализации наихудшего сценария одной целенаправленной компьютерной атаки.

2.12. Оформление результатов категорирования объектов КИИ организации сферы здравоохранения

2.12.1. Порядок подготовки заключения о присвоении объекту КИИ организации сферы здравоохранения одной из категорий значимости

85. Результаты расчета значений показателей критериев значимости объектов КИИ организации сферы здравоохранения для каждой ИС, ИТКС, АСУ организации сферы здравоохранения фиксируются в Протоколе расчетов значений критериев значимости. Форма Протокола расчетов значений критериев значимости приведена в Приложении 15.

86. Протокол расчетов значений критериев значимости объектов КИИ организации сферы здравоохранения оформляется для каждой ИС, ИТКС, АСУ, включенной в Перечень объектов КИИ организации сферы здравоохранения, подлежащих категорированию. Общие сведения об ИС, ИТКС, АСУ, подлежащей категорированию, вносятся в разделы I - III Протокола расчетов значений критериев значимости объектов КИИ.

87. В разделе IV Протокола расчетов значений критериев значимости объектов КИИ в каждой графе, для которой определена неприменимость критериев значимости, установленных постановлением Правительства РФ от 08.02.2018 N 127, указывается обоснование неприменимости критерия.

В форму Протокола расчетов значений критериев значимости объектов КИИ предварительно внесены сведения о неприменимости критериев значимости объектов КИИ с учетом раздела "Допущения и ограничения", Приложений 13 и 14 настоящих методических рекомендаций.

88. В остальных незаполненных графах раздела IV Протокола расчетов значений критериев значимости объектов КИИ указываются результаты расчета значений показателей критериев значимости объектов КИИ организации сферы здравоохранения, описание возможных последствий для бизнес-процесса в результате реализации возможной компьютерной атаки (инцидента), заключение о присвоении объекту КИИ организации сферы здравоохранения одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий.

89. Среди определенных для каждого возможного события (инцидента), которое может возникнуть в результате реализации наихудшего сценария одной целенаправленной компьютерной атаки, категорий значимости объекта КИИ организации сферы здравоохранения выбирается наивысшая категория, и в разделе V Протокола расчетов значений критериев значимости объектов КИИ организации сферы здравоохранения делается заключение о присвоении объекту КИИ организации сферы здравоохранения одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий.

2.12.2. Оформление Акта категорирования объекта КИИ организации сферы здравоохранения

90. Решение постоянно действующей комиссии по категорированию о присвоении объектам КИИ организации сферы здравоохранения одной из категорий значимости, а также решения об отсутствии необходимости присвоения категорий значимости оформляется Актом, подписывается Председателем постоянно действующей комиссии по категорированию, всеми присутствующими членами постоянно действующей комиссии по категорированию и утверждается исключительно руководителем организации сферы здравоохранения.

91. Акт оформляется на основании Протокола расчетов значений критериев значимости и должен содержать сведения об объекте критической КИИ организации сферы здравоохранения, сведения о присвоенной объекту КИИ категории значимости либо об отсутствии необходимости присвоения ему одной из таких категорий. Форма Акта приведена в Приложении 16.

92. Допускается оформление единого Акта по результатам категорирования нескольких объектов КИИ для одной организации сферы здравоохранения.

93. Акты о присвоении объектам КИИ организации сферы здравоохранения одной из категорий значимости либо об отсутствии необходимости присвоения категорий значимости оформляются в отношении всех объектов КИИ, включенных в Перечень объектов КИИ организации сферы здравоохранения, подлежащих категорированию, направленный в ФСТЭК России.

94. В течение 10 (десяти) рабочих дней со дня утверждения Акта установленным порядком <46> оформляются Сведения о результатах присвоения объекту КИИ организации сферы здравоохранения одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий и с сопроводительным письмом в произвольной форме направляются в ФСТЭК России <47> с приложением электронной копии в формате *.ods на носителе. ФСТЭК России рекомендует использовать в качестве носителей CD, DVD-диски или USB-носители. Корреспонденция отправляется в законвертованном виде с приложением двух реестров с печатью организации отправителя.

--------------------------------

<46> Приказ ФСТЭК России от 22.12.2017 N 236 "Об утверждении формы направления сведений о результатах присвоения объекту критической информационной инфраструктуры одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий".

<47> Адрес: Экспедиция ФСТЭК России, 105066, г. Москва, ул. Старая Басманная, д. 17, 8-е управление ФСТЭК России.

Акт о присвоении объектам КИИ организации сферы здравоохранения одной из категорий значимости либо об отсутствии необходимости присвоения категорий значимости оформляется в отношении всех объектов КИИ, и Протоколы расчетов значений критериев значимости в ФСТЭК России не направляются.

Образец сопроводительного письма приведен в разделе II Справочных материалов по подготовке документов для отправки в ФСТЭК России (Приложение 17).

2.13. Пересмотр категории значимости объектов КИИ

95. Категория значимости объекта КИИ организации сферы здравоохранения подлежит изменению в следующих случаях:

- по мотивированному решению ФСТЭК России, принятому по результатам проверки;

- в случае изменения объекта КИИ, в результате которого такой объект перестал соответствовать критериям значимости и показателям их значений, на основании которых ему была присвоена определенная категория значимости;

- в связи с ликвидацией, реорганизацией организации сферы здравоохранения и (или) изменением ее организационно-правовой формы.

96. Пересмотр установленной категории значимости или решения об отсутствии необходимости присвоения категории осуществляется не реже чем один раз в 5 лет, а также при изменении показателей критериев значимости.

97. Изменение и пересмотр категории значимости объекта КИИ организации сферы здравоохранения осуществляются в порядке, установленном настоящими методическими рекомендациями для процедуры "Категорирование объектов КИИ".

98. В случае изменения категории значимости объекта КИИ организации сферы здравоохранения сведения о результатах пересмотра категории значимости направляются в ФСТЭК России.

3. РЕКОМЕНДАЦИИ ПО ОФОРМЛЕНИЮ СВЕДЕНИЙ О РЕЗУЛЬТАТАХ КАТЕГОРИРОВАНИЯ

99. Сведения о результатах присвоения объекту КИИ организации сферы здравоохранения одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий (далее - Сведения о результатах категорирования) оформляются для представления в ФСТЭК России в соответствии с установленной формой <48>, приведенной в разделе III Справочных материалов по подготовке документов для отправки в ФСТЭК России (Приложение 17).

--------------------------------

<48> Приказ ФСТЭК России от 22.12.2017 N 236 "Об утверждении формы направления сведений о результатах присвоения объекту критической информационной инфраструктуры одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий".

100. Электронные копии Сведений о результатах категорирования оформляются исключительно в формате электронных таблиц OpenDocumentFormat (формат *.ods) <49>.

--------------------------------

<49> Для создания электронных таблиц в формате OpenDocumentFormat используются программное обеспечение StarOffice, OpenOffice или LibreOffice. При отсутствии необходимого программного обеспечения, электронные копии сведений о категорировании создаются с использованием программного обеспечения Excel с последующим переводом в формат *.ods. Для этого после формирования электронной таблицы в формате *.xls (*.xlsx), дается команда "Сохранить как" и в строке "Тип файла" всплывающего окна выбирается строка с записью "Электронная таблица в формате *.ods).

3.1. Исходные данные для оформления сведений

101. Для заполнения формы Сведений о результатах категорирования используются следующие исходные данные:

- выписка из Единого государственного реестра юридических лиц (выписка из Единого государственного реестра индивидуальных предпринимателей);

- локальный нормативный акт (приказ) о назначении уполномоченного лица, на которое возложены функции обеспечения безопасности значимых объектов КИИ в организации сферы здравоохранения <50>;

--------------------------------

<50> Требования к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования (утв. приказ ФСТЭК России от 21.12.2017 N 235), п. 8.

- локальный нормативный акт (приказ) о создании или возложении ответственности за обеспечение безопасности значимых объектов КИИ на структурное подразделение организации сферы здравоохранения <51>;

--------------------------------

<51> Требования к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования (утв. приказ ФСТЭК России от 21.12.2017 N 235), п. 10.

- протокол расчетов значений критериев значимости объекта КИИ организации сферы здравоохранения;

- Акт категорирования объекта КИИ организации сферы здравоохранения;

- Реестр ИС, ИТКС, АСУ (Приложение 10) организации сферы здравоохранения;

- данные бухгалтерского учета организации сферы здравоохранения по разделу "основные средства";

- данные бухгалтерского учета организации сферы здравоохранения по разделу "нематериальные активы";